Hoje, toda a segurança de compras e transações bancárias feitas pela internet baseia-se na dificuldade de os computadores fatorarem números muito grandes. Até o mais veloz deles poderia levar anos e anos para decodificar essas informações confidenciais.

Porém, assim que um computador quântico de grande capacidade de processamento entrar em funcionamento, a transmissão segura de dados sigilosos estará com seus dias contados, pois essas máquinas poderiam fazer esses cálculos matemáticos em minutos ou até segundos.

Para a infelicidade dos hackers do futuro, há um modo de codificar dados que é inviolável e tem por base as estranhas propriedades do mundo das entidades atômicas e subatômicas. Esse é o reinado da chamada criptografia quântica, que já está sendo testada com sucesso.

A transmissão segura de dados sigilosos é um velho e importante problema. Seja por uma questão de segurança militar ou institucional, seja pela transmissão de informações comerciais e bancárias, a comunicação segura continua sendo um problema estratégico para qualquer sociedade moderna.

Criptografia e proteção

Para começar a abordar o problema, vejamos de forma simplificada como as transmissões de dados são feitas de forma segura atualmente. Suponha que o leitor deseja fazer uma compra por meio da internet e pagar com o cartão de crédito.

Nesse caso, é necessário enviar os dados pessoais do comprador e o número do cartão de crédito para a loja. O problema é que, na transmissão, pode haver um espião conectado à rede, desejando bisbilhotar a comunicação e obter os dados pessoais e principalmente o número do cartão de crédito do comprador.

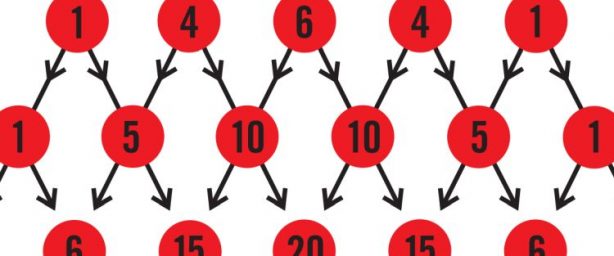

Para evitar a espionagem, as lojas virtuais utilizam a criptografia por meio de um método conhecido como protocolo de chave pública (foto).

Nesse sistema, o computador da loja virtual produz uma chave criptográfica e envia para o comprador. Essa chave é uma sequência de bits lógicos, do tipo 01100111001010101. É chamada pública porque todos podem ter acesso a ela, inclusive algum eventual espião.

O computador do internauta comprador irá utilizar essa chave para codificar – ou encriptar, como se diz no jargão da informática – as informações pessoais e o número do cartão de crédito. Na prática, isso significa que esses dados secretos são digitalizados – ou seja, codificados em termos de sequências binárias – e, em seguida, é realizada uma operação lógica envolvendo a chave e os dados secretos. Essa operação lógica é equivalente a um cálculo, uma operação matemática realizada na base binária.

Em geral, estamos habituados a trabalhar na base decimal, mas os computadores digitais sempre trabalham na base binária, na qual todos os números são representados por sequências que contêm apenas os algarismos 0 e 1. Por exemplo, a sequência binária 1001 representa o número 9, que é obtido ao se fazer a seguinte operação: (1 x 23) + (0 x 22) + (0 x 21) + (1 x 20), que é igual a 8 + 0 + 0 + 1.

Paulo Henrique S. Ribeiro

Instituto de Física

Universidade Federal do Rio de Janeiro